年初的时候需要整合一套WiFi的测试工具,其中一个功能时WiFi钓鱼,在测试时发现,终端连接至钓鱼后无法正常跳转到钓鱼界面,之前有个已经交付的项目上也发现存在类似的问题,排查后发现可以使用相同的方案临时解决,虽然没啥技术含量,但是本着能水就水的原则,就记录一下吧~

我们的WiFi钓鱼工具都是部署在Ubuntu上的,分别使用了wifiphisher和wifipumkin两个开源工具,两个工具的基本原理都是,启动一个 WiFi热点,伪造成受害者AP的名字,或者类似于FreeWiFi这种公共WiFi名称,密码为空。当用户“不小心”连接至热点后,通过修改DNS服务,可以将用户的流量定向到指定恶意页面。

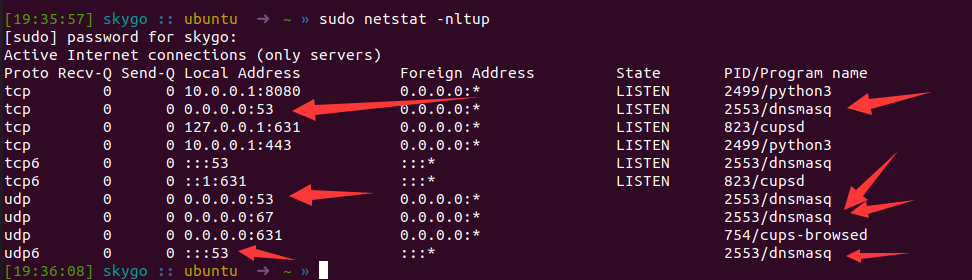

两个工具都使用了dnsmasq作为DNS管理组件,并通过修改该服务配置解析用户请求到恶意页面,再启动WiFi钓鱼后,通过查看系统监听端口信息,可以得知DNS服务监听53端口。

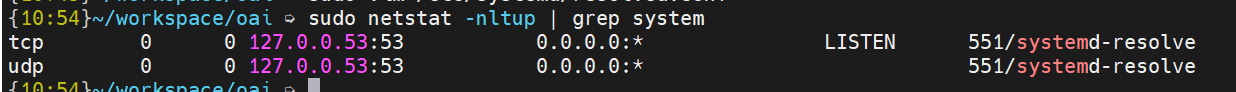

一切都是这么的丝滑,但是意外还是出现了,在默认的系统配置中,我们查看端口监听情况,会发现存在一个默认服务 systemd-resloved服务已经占用了53端口,会导致dnsmasq无法启动。

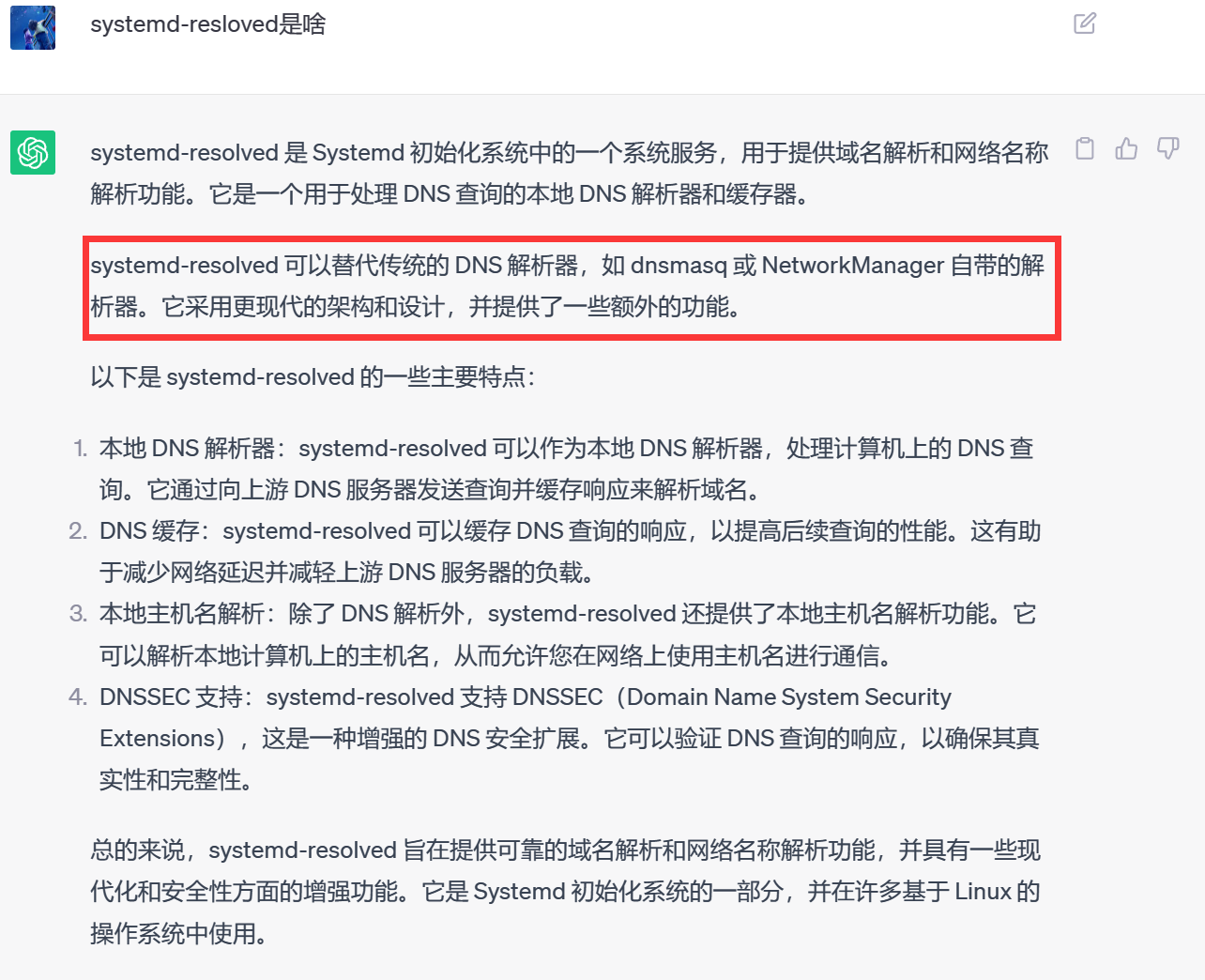

赶紧问问最好的伙伴——chat-GPT,systemd-resloved是干嘛的;

尝试关闭该服务,发现系统DNS解析受到影响,尝试寻找解决方案,按照如下方案修改配置,可以解除systemd-resloved对53端口的监听,且不影响本机DNS解析。

编辑文件:

/etc/systemd/resolved.conf添加配置:

DNSStubListener=no,禁用DNSStubListener,不监听本地网络本地网络接口上的DNS查询,直接将DNS查询交给上级路由器负责;软连接配置:

ln -sf /run/systemd/resolve/resolv.conf /etc/resolv.conf

之后重启systemd-resloved系统服务,即可完成配置。再启动WiFi钓鱼,功能恢复正常。